An den Übergängen ins Netzwerk sind zusätzliche Sicherheitsebenen unbedingt erforderlich

Die Flexibilität des Arbeitsplatzes hat uns die Möglichkeit gegeben, uns zu vernetzen, Dateien und Systeme gemeinsam zu nutzen und von überall aus zusammenzuarbeiten. Dabei sind immer mehr Remote-Nutzer mit Zweigstellen und Cloud-Anwendungen verbunden. Bei der Absicherung Ihres Unternehmens geht es daher nicht mehr nur um die Sicherung des Netzwerks.

Zweigstelle

70%

verbinden sich direkt mit dem Internet*1 *1Arbeitnehmer

82%

der mobilen Arbeitnehmer nutzen nicht immer VPN, wenn sie arbeiten*2 *2Organisationen

85%

der Unternehmen werden bis 2025 das Prinzip „Cloud-first“ anwenden*3*3- *1 Techopedia - Janaita Interactive Inc: Intro to Cloud Security: 5 Types of Risk

- *2 TheBestVPN.com: VPN statistics and usage

- *3 Gartner: Laut Gartner wird die Cloud das Herzstück neuer digitaler Erfahrungen sein

Mehr Remote-Nutzer, mehr bedrohliche Angriffe

Durch die zunehmende Dezentralisierung von Netzwerken, werden Anwendungen und Daten von verschiedenen Ressourcen vor Ort, in einer öffentlichen oder privaten Cloud bereitgestellt und gespeichert. Mit dem Zugang zu all diesen netzfremden Aktivitäten, diesen Informationen und all diesen Online-Diensten sind die Grenzen viel schwieriger zu definieren. Damit wird auch der Schutz vor Angriffen schwieriger.

Endpoint Security – die beste Lösung für Ihr Unternehmen

Im Zeitalter der hybriden Arbeit gibt es immer mehr Remote-Nutzer und Mitarbeiter in Zweigstellen, die mit Unternehmensressourcen verbunden sind, um effizient zu arbeiten. Zweigstellen benötigen einen effektiven Service, um von jedem Gerät aus und von jedem Ort aus sicheren Zugang zu den ursprünglichen Ressourcen zu bieten.

Grenzenlose Sicherheit beim Übergang ins Netzwerk mit dem Astra-Service

Der Astra-Service sichert Ihre Remote-Benutzer ab, die sich irgendwo außerhalb des vorhandenen Netzwerks aufhalten. Er legt alle Sicherheitsaspekte zurück in die Hände der Netzwerkadministratoren und erlaubt ihnen, Benutzer wirklich effektiv zu überwachen und abzusichern, und zwar unabhängig vom Aufenthaltsort.

Aufbau der Fähigkeit, Personen, Geräte und Anwendungen zu identifizieren

Jeder, der den Zugriff auf eine Ressource versucht, muss sich zuerst mit einer starken Authentifizierungsmethode über Monitor-Websites/IPs authentifizieren

Web-Browsing-Erkennung in Echtzeit für bösartige Systeme oder Aktionen

Zeitnahe Traffic-Überwachung und Speicherung historischer Daten von 7 Tagen für den Administrator

Endpunktschutz auf alle Ihre Plattformen erweitern

Da IT-Teams daran arbeiten, alle verwalteten Endpunkte aufeinander abzustimmen, ist es von entscheidender Bedeutung, dass ihre Geräte nahtlose Funktionen für Desktops, Laptops, Tablets und mobile Geräte bieten. Astra wird jetzt von allen wichtigen Betriebssystemen wie iOS, Android, Mac und Windows*4 unterstützt, um Ihre Endpunkte auf allen Plattformen zu schützen. Helfen Sie Ihrem Team, Sicherheit, Einfachheit und Effizienz ohne technische Komplexität zu erreichen.

| Funktionen | Portal*5 | App | Mac | Windows*4 |

|---|---|---|---|---|

| Sicherheitsstatistiken für erkannte Bedrohungen, blockierte Mitglieder und Geräte | *5 | *5 | ||

| Überwachung und Warnungen bei blockierten Ereignissen | *5 | |||

| Überwachung blockierter Ereignisse und Warnmeldungen für alle Mitglieder | *5 | |||

| Mitgliederverwaltung zum Einladen/Erstellen von Mitgliedern und Gruppen | *5 | *5 | *5 | |

| Aktivitätsüberwachung für die gesamte gescannte Sitzung und den verarbeiteten Verkehr | ||||

| Content Filter Policy | ||||

| Karte der Bedrohungen für Sicherheitsereignisse | ||||

| Verwaltung von Geräten (Gerätemodell und Status) |

||||

| Lizenzmanagement für Online-Abonnement |

- *4 verfügbar ab Q2 2023

- *5 Die Funktionen sind nur für die Admin-Rolle verfügbar

Verwaltung von Endpunkten von einem Ort aus

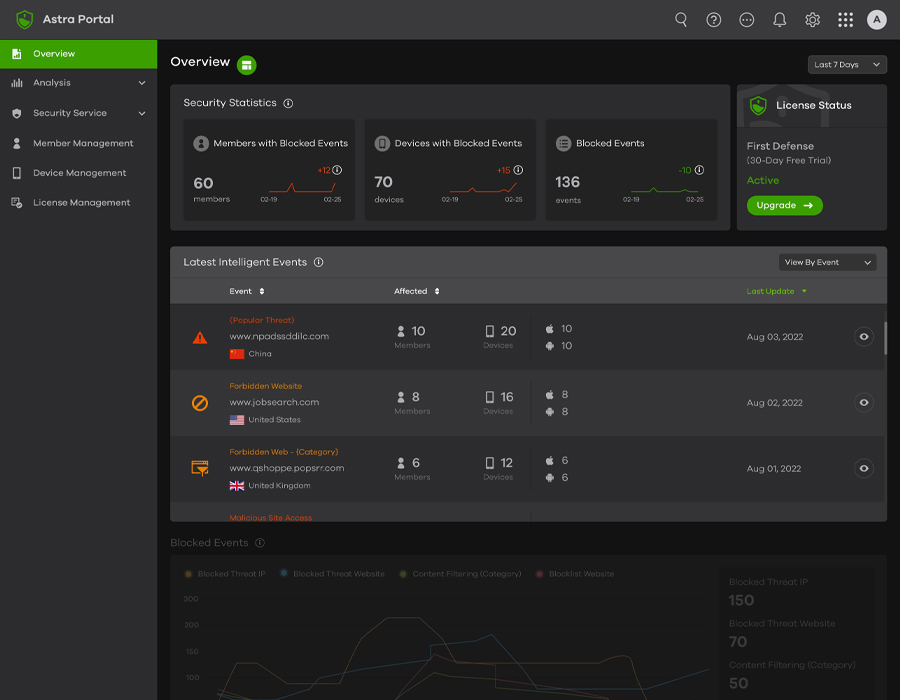

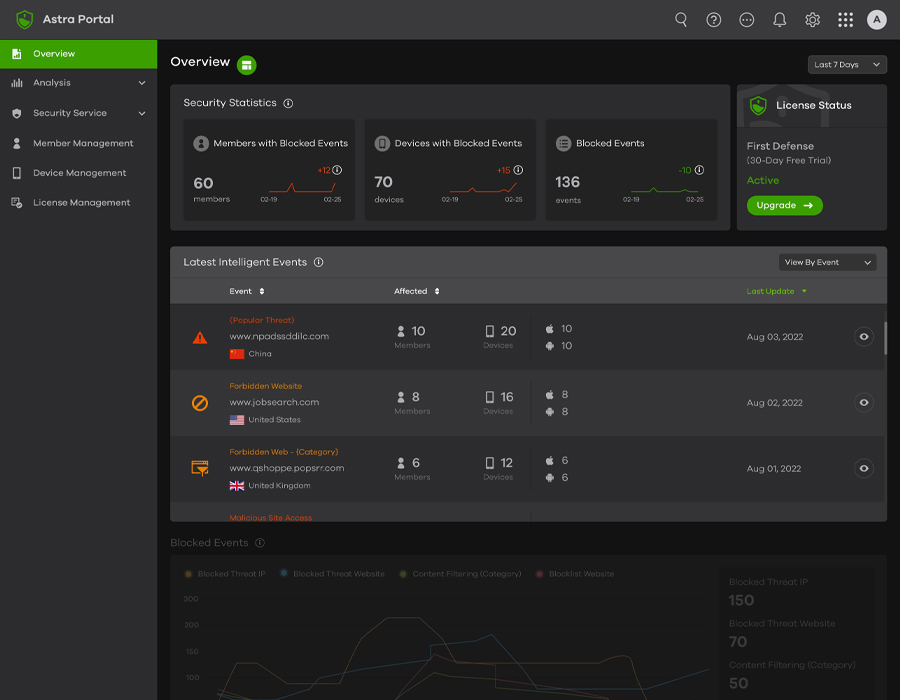

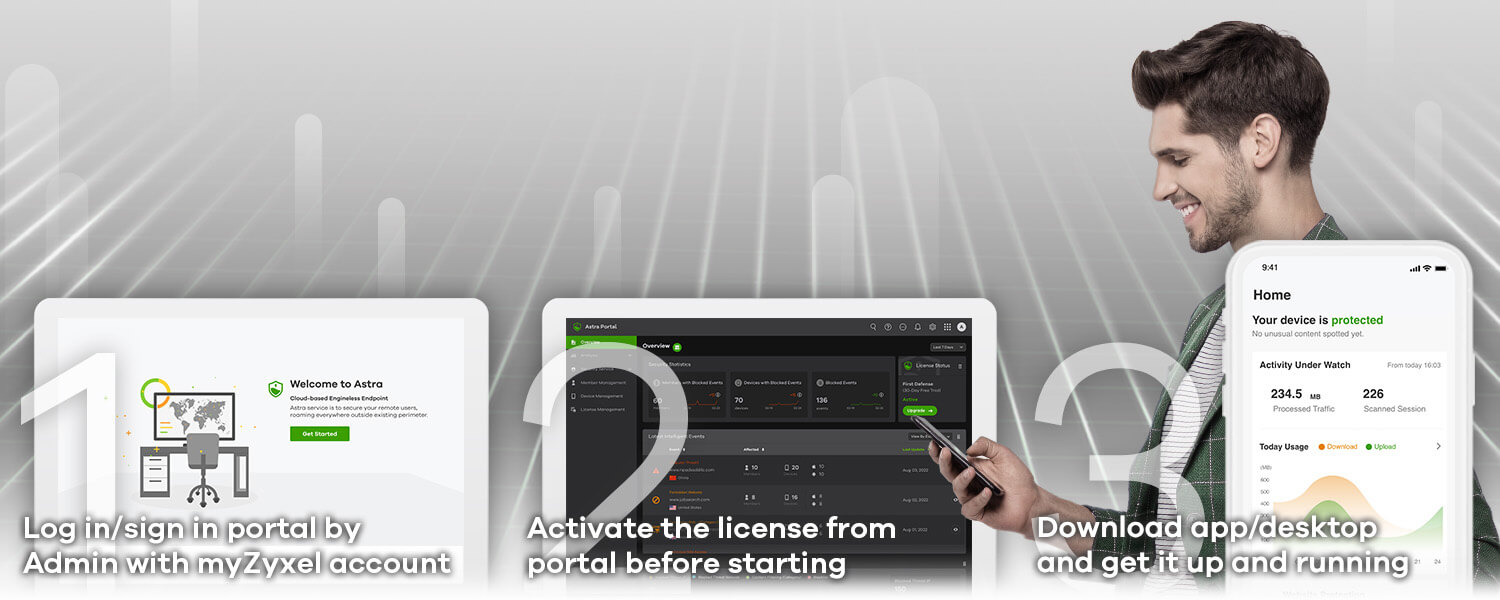

Das Astra-Portal ist eine einheitliche Plattform, mit der Ihre IT-Administratoren die Geräte der Mitarbeiter einfach verwalten können. Astra koordiniert und priorisiert Alarme, Berichte und Analysen von ungewöhnlichen Ereignissen und bietet sofortige Transparenz und Kontrolle mit maßgeschneiderten Sicherheitsanforderungen, wie z. B. Policy-Einstellungen und das Sperren von Websites, bevor es zu Datenschutzverletzungen kommt. Aktivieren Sie die kostenlose Testlizenz vor dem Start, melden Sie sich am Portal an und laden Sie die App herunter, um Ihre Verteidigung zu verstärken und die Verwaltung zu vereinfachen.

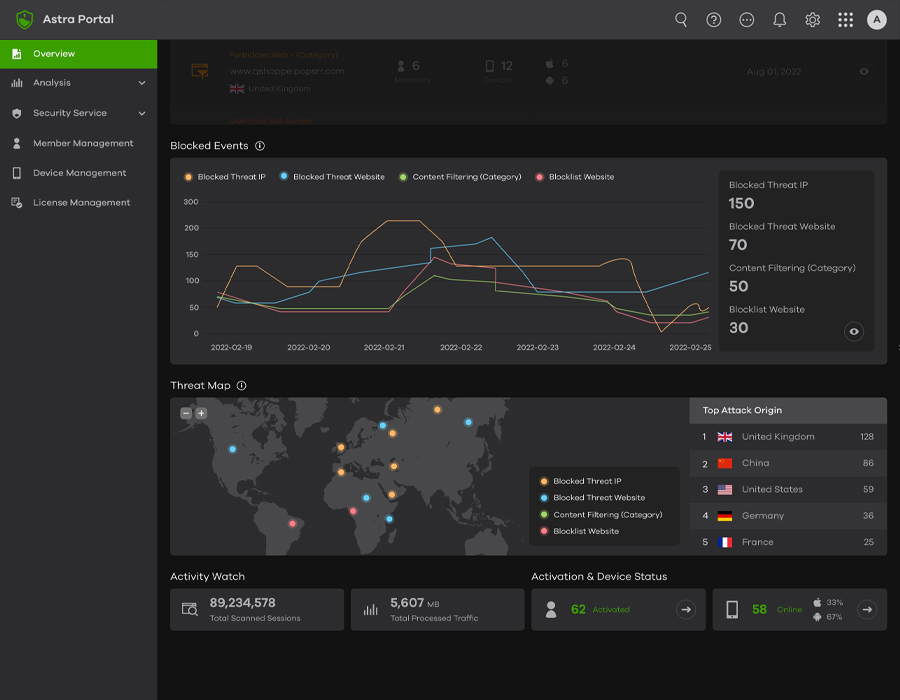

Erkenntnisgestützte Sicherheit

Sehen Sie sich die neuesten ungewöhnlichen Aktivitäten nach Ereignis oder Mitglied an. Treffen Sie eine Vorhersage und identifizieren Sie, welche dieser verdächtigen Ereignisse als bösartige Angriffe einzustufen sind. Untersuchen Sie eine Bedrohungsanalyse, indem Sie die detaillierte Grafik der Echtzeit-Web-Browsing-Erkennung im Vergleich zu den letzten 7 Tagen oder 24 Stunden durchgehen.

Portal erkunden

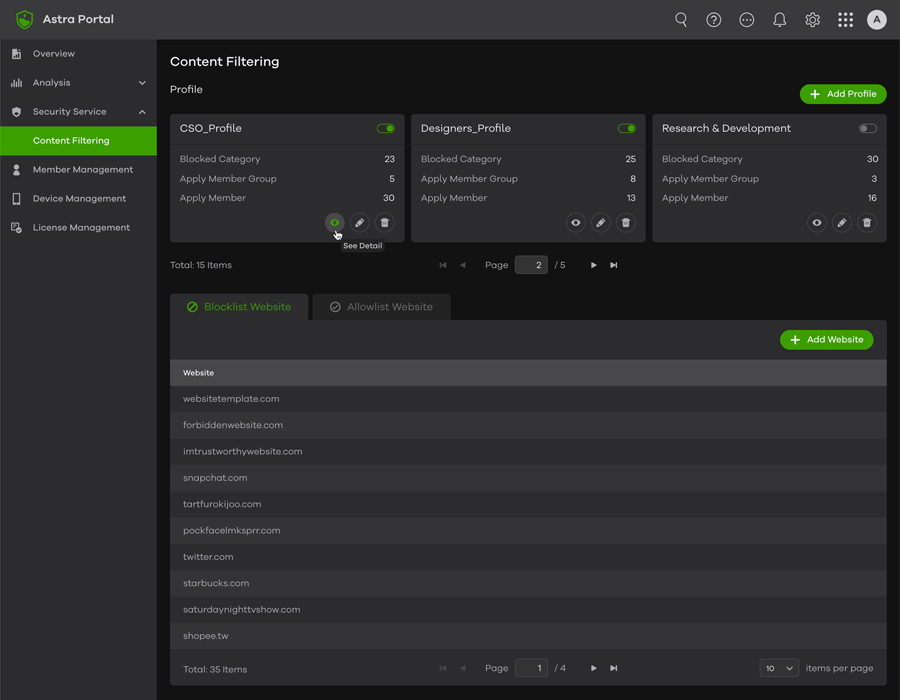

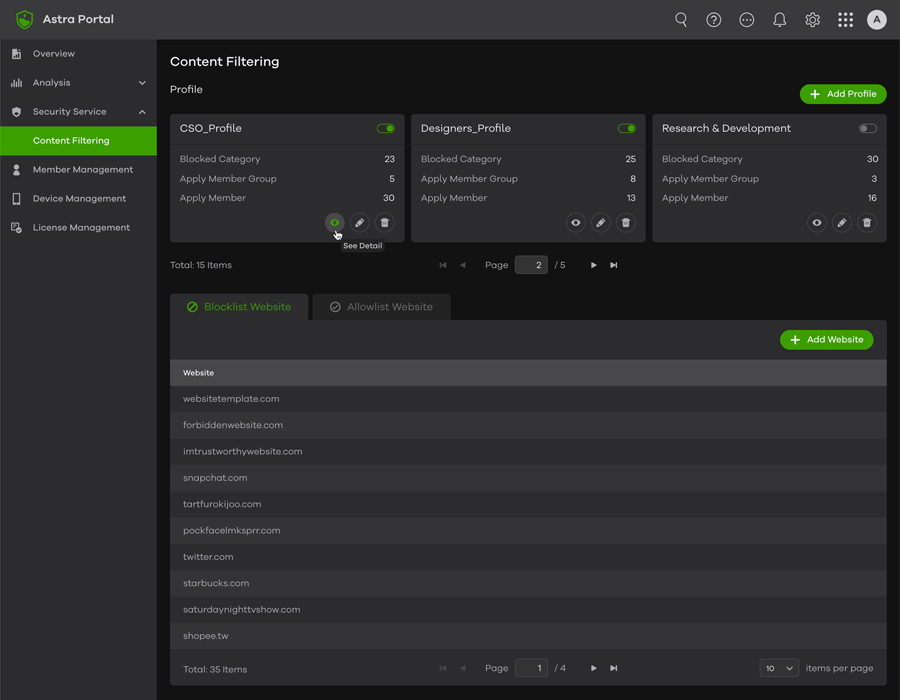

Benutzerdefinierte Zugriffssperre durch Content Filtering

Verhindern Sie Bedrohungen, indem Sie ein Content Filtering-Profil konfigurieren und Profile mit eingeschränkten Content-Kategorien für verschiedene Mitglieder hinzufügen. Fügen Sie verbotene Website-URLs in Black List- oder White List-Gruppen ein, auf die Mitglieder je nach Ihren geschäftlichen Anforderungen nicht zugreifen dürfen.

Portal erkunden

Bedrohungsstatistiken

Zeigen Sie gängige Bedrohungen, gesperrte Web-URLs, bösartige Websites und IP-Adressen an, um zu unterscheiden, was durch Aktivitäten und eine Karte der Bedrohungen (Threat Map) als bösartig identifiziert wird. Verfolgen Sie Ereignisdetails und verschaffen Sie sich einen Überblick über vergangene Ereignisse, die Gründe für die Sperrung, den Besitzer und den Online-/Offline-Status.

Portal erkunden

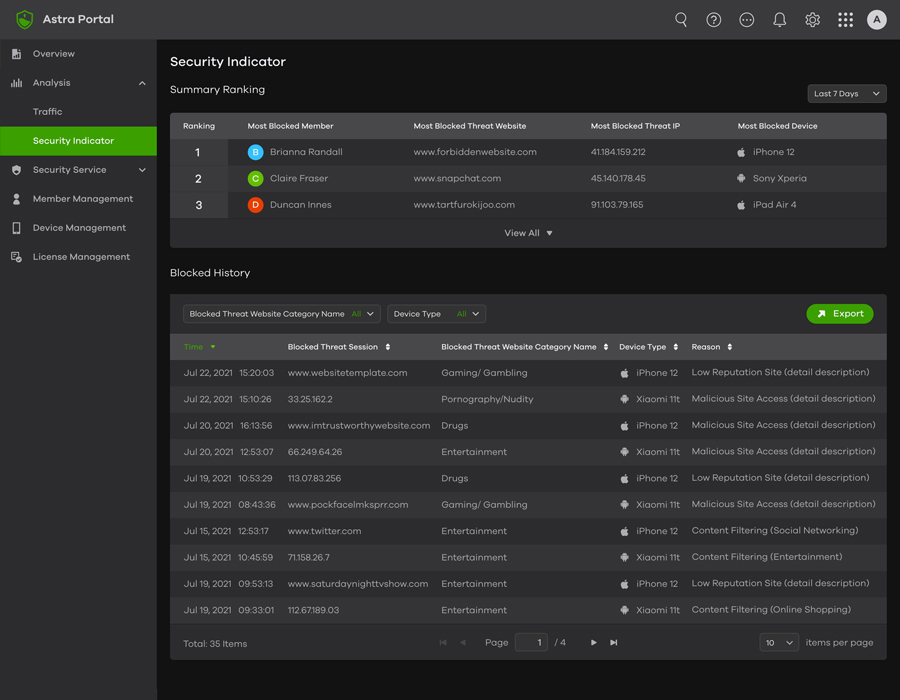

Netzwerk-Traffic-Analyse und Sicherheitsindikator

Zeitnahe Traffic-Überwachung und Speicherung historischer Daten von 7 Tagen für den Administrator, die Sie mit App-Benachrichtigungen und per E-Mail warnt, wenn ein Traffic-Ereignis Ihren Regelkriterien entspricht. Zusammenfassende Rangliste für das am häufigsten gesperrte Mitglied, die meistblockierte Website/IP und das am häufigsten blockierte Gerät, damit Sie die Mitglieder effektiver überwachen können.

Portal erkunden

Einfache Einrichtung und Verwendung mit der Astra App

Schützen Sie sich und Ihre Mitarbeiter vor Phishing- und Exploit-Angriffen, indem Sie die Sicherheit Ihrer Endpunkte mit Astra ohne Engine verbessern. Sie können auch die Sicherheit des mobilen Geräts kontrollieren und verwalten, ohne dass die Leistung darunter leidet. Seien Sie bösartigen Bedrohungen jederzeit und überall einen Schritt voraus mit der Astra-App.

Starten Sie mit Ihrer kostenlosen Testversion noch heute

Abonnieren Sie Ihren Service auf Basis von Monaten oder einem ganzen Jahr, um nahtlosen Schutz zu genießen.

Die automatische Verlängerung ist jetzt verfügbar.

Sicherheit für Remote-Benutzer mit Zyxel Astra

Haben Sie Fragen? Hier finden Sie Antworten und können uns Ihr Feedback mitteilen

Wählen Sie den Dienst, der am besten zu Ihnen passt